Komenda Główna Policji, FinCERT.pl czyli Bankowe Centrum Cyberbezpieczeństwa ZBP oraz Polska Izba Informatyki i Telekomunikacji ostrzegają przed fałszywymi połączeniami telefonicznymi przestępców, którzy podszywają się pod banki.

W ostatnich miesiącach bardzo częstym sposobem dokonywania przestępstw na szkodę klientów różnych banków jest wykorzystanie telefonicznego połączenia głosowego z osobą, która jest przekonywana, iż rozmawia właśnie z pracownikiem banku czy inną osobą, która jest godna zaufania np. z policjantem.

Jest to rodzaj phishingu, który zwany jest również vishingiem. Nazwa ta jest połączeniem słów „voice phishing”, czyli phishing głosowy. Celem jest pozyskanie poufnych informacji czy nawet nakłonienie ofiary do wykonania określonych czynności np. zainstalowania aplikacji, która da przestępcom zdalny dostęp do komputera ofiary.

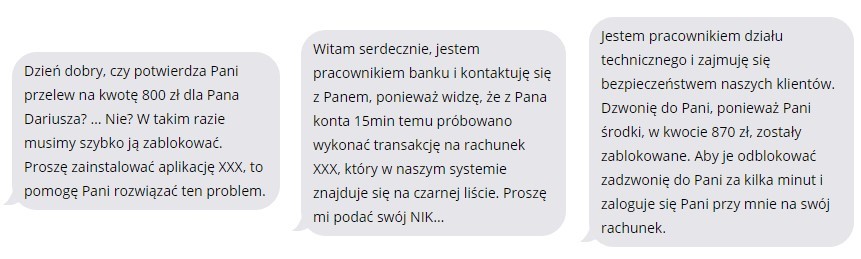

Do najpopularniejszych rozmów np. należy między innymi:

Przestępcy doskonale potrafią posługiwać się technikami manipulacji. Dodatkowo w celu uwiarygodnienia kontaktu, potrafią na telefonie ofiary wyświetlić numer telefonu czy nawet nazwę zaufanej instytucji w tym przypadku np. banku.

Oszuści przed wykonaniem telefonu do potencjonalnej ofiary najpierw się przygotowują, by jak najbardziej była wiarygodna ich rozmowa i by uśpiła czujność klienta. W pierwszej kolejności dokonują wyboru, za kogo się podadzą. Znane jest kilka przypadków, w których przestępcy podszywali się między innymi pod: doradców bankowych, dział techniczny lub bezpieczeństwa, pośrednika, przedstawiciela jednostek państwowych czy nawet znajomego.

Kolejnym krokiem jest wybranie numeru telefonu przez przestępcę z jakiego wykona połączenie, co skutkuje wyświetleniem na telefonie ofiary innego numeru telefonu i nazwy kontaktu niż w rzeczywistości czyli na telefonie ofiary wyświetli się numer infolinii jego banku. Pozwala na to właśnie technika, która jest określana jako spoofing numeru telefonu.

Spoofing polega przede wszystkim na podszywaniu się pod inne urządzenie bądź innego użytkownika i może dotyczyć między innymi numeru telefonu, ale również adresu e-mail, IP, nadawcy SMS a nawet i innych. Przestępcy wykorzystują znane sobie technologie, które pozwalają nie tylko na podmianę numeru telefonu ale również: wybór płci osoby dzwoniącej, wybór pochodzenia, wybór akcentu, dodawanie efektów dźwiękowych czy nawet zastosowanie menu głosowego.

Tak właśnie przygotowany przestępca wykonuje połączenia do ofiary i rozpoczyna rozmowę zgodnie z wcześniej ułożonym scenariuszem rozmowy. Najgroźniejsza broń takiego przestępcy to bardzo dobra umiejętność stosowania socjotechniki. Poniżej przedstawione zostanie kilka przykładowych metod socjotechnicznych, które mogą wykorzystać przestępcy, a są to między innymi:

Osoba, która odbiera telefon, informowana jest o rzekomej transakcji na swoim rachunku bankowym, a dzwoniący prosi o potwierdzenie jej wykonania. Oczywiście żadnego obciążenia nie ma, ale zdezorientowana ofiara, myśląc, że ratuje swoje środki, odpowiada na pytania dzwoniącego. Ten tłumaczy, że ma to na celu zidentyfikowanie klienta, a w rzeczywistości zadawane są pytania daleko odbiegające od standardowej weryfikacji, a które mają na celu zdobycie wiedzy pozwalającej przestępcy np. na dostęp do konta ofiary.

Ten zabieg socjotechniczny w początkowej rozmowie podobny jest do tzw. „metody na wnuczka”. Ofiara informowana jest, że jej środki są w niebezpieczeństwie i jedynym sposobem ich ochrony jest podanie danych uwierzytelniających do bankowości elektronicznej lub dane karty płatniczej. Jeżeli je poda, to dopiero teraz środki naprawdę są zagrożone.

Osoba dzwoniąca przedstawia się jako doradca kredytowy, informuje, że zgodnie z rzekomo złożonym w nocy wnioskiem o pożyczkę pieniądze zostały przyznane, należy jednak dokończyć formalności. Ofiara oczywiście żadnego wniosku o kredyt nie składała. Dalej scenariusz jest już mocno zbliżony do poprzednich. Zdenerwowana osoba zaczyna odpowiadać na serię pytań, wierząc, że dzwoniący chce jej pomóc, a w rzeczywistości oszust wchodzi w posiadanie interesujących go danych i kończy rozmowę.

Zdarzyć się może, że przestępca nie musi nawet uciekać się do kłamstwa o potencjalnej operacji finansowej czy środkach w niebezpieczeństwie. Wystarczy, że na początku rozmowy przedstawi się np. jako pracownik instytucji państwowej i poprosi rozmówcę o identyfikację. Pomiędzy bardzo standardowymi pytaniami pojawiają się i te mniej oczywiste, na które ofiara często nie zwróci początkowo uwagi. Tym sposobem przestępca może wejść w posiadanie danych wrażliwych.

Przestępcy śledzą rynek i dostosowują często swoje działania również do obecnych trendów. O możliwości wyłudzeń poprzez połączenia głosowe informował również zbp.pl oraz policja.pl, przy okazji składania przez przedsiębiorców wniosków o subwencje z programu Tarczy Finansowej PFR.

Więcej przeczytać na ten temat można na stronach Związku Banków Polskich oraz polskiej Policji w artykułach: TUTAJ oraz TUTAJ.

Aby wzmocnić wiarygodność przekazywanych informacji przestępca podczas rozmowy będzie posługiwał się fachowym słownictwem np. bankowym. Może także wykorzystać inne kanały komunikacji takie jak np. wysłanie wiadomości e-mail. Nie oznacza to jeszcze, iż jest tym, za kogo się podaje. Adres e-mail mógł znaleźć w Internecie, jeśli ktoś wpisał go np. na portalu społecznościowym albo nawet ofiara podaje sama, a później po prostu o tym zapomina.

Jednak scenariuszy jest o wiele więcej ale wszystkie mają wspólną cechę czyli wpłynięcie na emocje rozmówcy, celem którego jest wprowadzenie ofiary w stan zmartwienia, zaniepokojenia czy nawet zaciekawienia, tak by podczas rozmowy była rozkojarzona oraz mniej uważna. To właśnie pozwala oszustom, którzy sprawnie posługują się metodami manipulacji, na pozyskanie interesujących ich danych osobowych czy finansowych ofiary.

Co dzieję się później ? To wszystko zależy od tego, jakie informacje zostaną pozyskane przez przestępcę. Cel jest i tak jeden czyli zyski finansowe, między innymi poprzez pobieranie pożyczki na ofiary dzięki pozyskaniu danych osobowych, wyprowadzenie pieniędzy bezpośrednio z rachunku klienta czy nawet wykonywanie operacji kartowych.

Jak się chronić? A mianowicie należy stosować się do kilku ważnych zasad, takich jak:

Nie podawać loginu oraz hasła do bankowości internetowej, danych karty płatniczej (numer karty, CVV, daty ważności, imienia i nazwiska posiadacza karty) – te informacje są poufne, powinny być tylko w posiadaniu użytkownika i nikt nie ma prawa wymagać ich podania, prawdziwy przedstawiciel banku nigdy o to nie zapyta;

Nigdy nie ujawniać kodów do bankowości internetowej oraz kodów 3D Secure, które wykorzystywane są do autoryzacji transakcji kartowych w Internecie, przychodzących na telefon;

Zawsze czytać treść SMS-ów jakie przychodzą na telefon lub komunikatów w aplikacji mobilnej w trakcie połączenia z rzekomym przedstawicielem banku lub innej instytucji. Z ich treści może wynikać, że akceptuje się transakcję, którą przygotowali przestępcy;

Jeżeli rozmowa wzbudza jakiekolwiek wątpliwości lub niepokój, należy rozłączyć się, odczekać minimum 30 sekund, a następnie samodzielnie połączyć z instytucją, której rzekomy przedstawiciel dzwonił, koniecznie wybierając oficjalny numer na klawiaturze numerycznej, a nie oddzwaniając na wcześniejsze połączenie;

Zachować zdrowy rozsądek i zimną krew, nawet jeżeli zostało się poinformowanym o potencjalnym zagrożeniu np. utraty środków. Należy spokojnie przemyśleć, czy środki naprawdę mogą być w niebezpieczeństwie, czy może rozmowa prowadzona jest z oszustem, który dopiero sytuację chce wykorzystać. Dobrym krokiem będzie przerwanie połączenia i ponowne jego zainicjowanie zgodnie z zasadą powyżej;

Należy zawsze mieć świadomość, że wyświetlony numer telefonu lub nazwa banku nie są gwarancją, że rozmawiamy z prawdziwym przedstawicielem banku.

Każdy klient banku powinien pamiętać, iż każdorazowo ma prawo zgłosić nietypową sytuację do banku, a w sytuacji podejrzenia, iż doszło bądź mogło dojść do popełnienia przestępstwa, także zawiadomić policję.

Więcej informacji na ten temat można przeczytać także na stronie banku Santander TUTAJ.

K KIK